소프트웨어 공급망 보안의 중요성: 글로벌 규제 동향 분석

by. 고려대학교 소프트웨어보안연구소

바야흐로 디지털 대전환(DX, Digital Transformation) 시대에 접어든 지금, 인공지능과 클라우드가 산업의 경계를 허물고, 연결된 각종 기기는 일상생활 속 깊숙이 자리 잡고 있습니다. 이와 함께 소프트웨어는 우리 산업과 일상의 기반이 되었습니다.

그러나, 이러한 발전의 이면에는 소프트웨어 공급망을 통한 사이버 위협이 기하급수적으로 증가하는 어두운 그림자가 존재합니다.

하나의 소프트웨어는 수많은 오픈 소스와 상용 소스로 구성되어 있으며, 이중 단 하나의 취약점일지라도 전체 시스템을 마비시킬 수 있습니다.

이러한 위협에 대응하기 위해 전 세계 주요국들은 소프트웨어 공급망 전반에 걸쳐 법적으로 강제하는 강력한 규제 패러다임을 구축하고 있습니다. 각국의 소프트웨어 공급망보안 규제 동향에 대해 알아보도록 하겠습니다.

한국

-

과기정통부, 국방부, 국가정보원, 디지털플랫폼 정부 위원회 등 관계 부처 합동으로 2024년 5월에 “SW 공급망 보안 가이드라인 V1.0”을 발표하며 최신 SW 공급망 관리 체계를 도입하도록 지원하고 있습니다.

-

국가정보원은 2025년 9월 9일, “사이버 서밋 코리아(Cyber Summit Korea, CSK 2025)”에서 공공데이터 활용 촉진과 보안성 확보를 위한 국가 보안 체계인 N2SF(National Network Security Framework) 가이드라인 정식 버전 1.0을 공개하였습니다. N2SF의 핵심은 정부 전산망을 업무 및 정보 시스템의 중요도에 따라 기밀(Classified, C), 민감(Sensitive, S), 공개(Open, O) 세 등급으로 분류하고, 각 등급에 맞는 보안대책을 차등 적용하는 것입니다.

-

식품의약품안전처(MFDS, 식약처)는 ‘디지털의료제품법’을 2024년 1월 23일 제정해서 이듬해인 2025년 1월 24일부터 시행하고 있습니다. 하위 지침인 행정예고 규정 중 ‘디지털의료기기 전자적 침해행위 보안지침’의 제16조는 SBOM관리활동에 대해 규정하고 있다.

※디지털의료기기 인허가 시 SBOM제출을 의무화하는 것을 의미하지는 않지만 향후 디지털의료기기 인허가시 고려 사항은 될 수 있을 것으로 보입니다.

미국 : 행정명령으로 시작된 강력한 SBOM의무화

미국은 행정명령을 통해 소프트웨어 공급망 보안 규제를 주도하고 있습니다.

□ 행정명령(EO) 14028과 후속 조치

2021년 5월 바이든 대통령이 발표한 행정명령으로 연방정부의 사이버보안을 개선하기 위한 포괄적인 조치를 담고 있으며, 특히 소프트웨어 공급망 보안 강화에 중점을 두고 있습니다. 이 행정명령은 연방기관에 소프트웨어를 공급하는 업체들에 SBOM(소프트웨어 구성명세서) 제출을 사실상 의무화했습니다. 이후, 트럼프 행정부에서 일부 조항이 수정되었으나, NIST(국립표준기술원)의 보안 소프트웨어 개발 프레임워크(SSFF) 업데이트 등 핵심적인 공급망 보안 강화 기조는 유지되고 있습니다.

□ NIST(국립표준기술원)

NIST는 행정명령에 따라 보안 소프트웨어 개발 프레임워크(SSDF)와 같은 구체적인 가이드라인을 발표하며 기업들이 따라야 할 표준을 제시했습니다. 특히 NIST SP 800-218(SSDF)은 소프트웨어 취약점을 완화하기 위한 권장 사항을 포함하며 안전한 소프트웨어 개발 관행을 권고하고 있습니다.

□ CISA(사이버보안 및 인프라 보안국)

CISA는 SBOM과 취약점 악용 가능성 교환(Vulnerability Exploitability Exchange, VEX)을 연계하여 공급망 취약점 관리를 위한 기술적 진화를 이끌고 있으며, 2024년 9월 2일에 "Establishing a Common Software Bill of Material(SBOM)"을 발표했습니다.

□ FDA(미국 식품의약국)

2022년 12월에 제정된 “2023년 통합 세출법(Omnibus act)”의 섹션 3305(FD&C법 524B항 추가)에 따라 2023년 3월 29일부터 인터넷 연결 기능이 있는 사이버 기기 제조사는 시판 전 허가 단계에서 SBOM 제출이 법적으로 의무화되었습니다.

o 그 외 시판 후 사이버보안 취약점 관리 계획, 사이버보안을 보장하는 설계·개발·유지보수 프로세스 증빙 자료 제출 요구함

o 2025년 6월 27일 최종 지침을 발표하며 이러한 요구사항을 더많이 구체화함

※524B의 3대 요구사항은 다음과 같습니다.

(1) Postmarket vulnerability management plan

(2) 사이버보안 보장 프로세스 설계 및 유지

(3) SBOM제출

□ IMDRF(International Medical Device Regulators Forum)

2023년 4월 SBOM원칙과 적용에 대한 지침(IMDRF/CYBER WG/N73)을 발표하였으며, 기본 SBOM요소와 의료기기 소프트웨어 개발 생명주기(SDLC)에 걸쳐 제조사에서 SBOM을 생성, 업데이트, 배포 등 관리 방법에 대한 체계도 제시하고 있습니다.

□ 미 육군 공급망 보안(Security of the Army)

2025년 2월에는 미국 육군의 정보, 시스템, 작전 및 인력을 보호하기 위해 수립한 광범위한 보안 프레임워크와 정책으로 제로 트러스트 아키텍처로의 전환을 가속화하고, SBOM 제출을 의무화하는 등 공급망 보안을 강화하고 있습니다.

유럽 연합(EU) : 포괄적 법률로 시장 진입 장벽을 세우다

미국 육군의 정보, 시스템, 작전 및 인력을 보호하기 위해 수립한 광범위한 보안 프레임워크와 정책으로 제로 트러스트 아키텍처로의 전환을 가속화하고, SBOM 제출을 의무화하는 등 공급망 보안을 강화하고 있습니다.

□ 사이버 복원력 법(CRA)의 주요 내용

2024년 12월에 발표되어 2027년 12월부터 본격 적용되는 CRA는 규정(Regulation) 형태로, EU 회원국 내 별도의 입법 절차 없이 모든 회원국에 직접적인 법적 구속력을 가집니다. 이 법은 디지털 요소가 포함된 제품의 제조사, 수입업자, 유통업자 모두에게 적용됩니다.

□ 주요 의무 사항

-

보안 내재화: 제품의 설계, 개발, 생산 전 과정에 걸쳐 사이버보안 요구사항을 준수해야 합니다.

-

SBOM 제출 의무: 제조사는 최소한 제품의 최상위 종속성을 포함하는 SBOM을 작성하여 기술문서에 포함하고, 시장 감시 당국의 요청 시 제공하여야 합니다.

-

취약점 관리: 제품의 예상 사용 시간 또는 최소 5년의 지원 기간동안 취약점을 효과적으로 처리하고 보안 업데이트를 제공해야 합니다.

-

CE 마크 부착: 위 요건을 충족했음을 증명하는 CE 마크를 부착해야만 EU 시장에 제품을 출시할 수 있습니다.

□ NIS2 지침 (Network and Information Security 2 Directive)

CRA가 공급망을 구성하는 개별 제품의 보안을 보장하는 역할이라면, NIS2 지침은 서비스 운영자의 공급망 보안을 강조합니다. 이는 공급망의 시작부터 끝까지 전 단계를 아우르는 촘촘한 규제망을 구축하려는 EU의 전략을 보여줍니다.

-

NIS1(2016.7) 지침을 더 강화하는 NIS2 지침(2022년 11월 채택, 2023년 1월 발효)을 통해 네트워크 및 정보 시스템의 보안 수준을 높이고, 공급망 보안을 포함한 다양한 사이버 보안 요구사항을 명시하고 있습니다.

-

전반적인 사이버 보안 복원력 강화와 사이버 공격 대응 능력 향상을 목표로 합니다.

-

의무 사항: 중대 인시던트(Incident) 보고 의무 위반 시 제재금 부과(최대 1,500만 유로 또는 연간 매출액의 2.0% 중 높은 금액

-

발효된 MDR(Medical Device Regulation)은 업체 준비 미흡과 코로나19 등을 이유로 연기되었고, 중요한 제품과 중요하지 않은 제품을 분류하여 더 엄격한 심사를 거치도록 하였습니다. 즉, 고위험군 의료기기 전환은 2027년 말까지, 중위험 및 저위험 기기 전환은 2028년 말까지 연장되었습니다. MDR에서는 SBOM에 대한 요구사항은 존재하지 않았습니다.

※ MDR에서는 SBOM제출에 대한 내용이 규정되어 있지 않지만 MDCG-2019-16rev.1과 CRA에 따라 유럽 수출 시 SBOM을 요구받을 수 있을 것으로 보입니다.

-

MDCG(Medical Device Coordination Group) 2019-16 rev. 1의 4.2절에서는 특정 보안정보의 경우 사용 설명서가 아닌 별도 문서를 통해 공유된다고 언급하고 있으며, 예시로 SBOM을 명시하고 있다.

[시사점] EU의 사이버보안 규제 동향은 다음과 같은 시사점을 줍니다.

-

사이버 보안법의 책무를 ‘노력 의무’가 아닌 ‘최소한의 실시 의무’를 명시함

-

사이버 공격의 표적이 된 사업자들이 회사 이미지 피해 등을 우려하여 중대 인시던트 보고나 공개에 소극적인 경향이 있습니다. 중요 사업자 등은 먼저 소관 관청에 일정 기한 내 보고하는 법령상 의무가 필요합니다.

-

보안요건 적합성 평가 및 라벨링 제도를 도입하여 디지털 제품에 최소한의 사이버보안 요건을 부과하고 취약한 제품을 국내 시장에서 배제해야 합니다.

기타 주요국의 동향

□ 일본

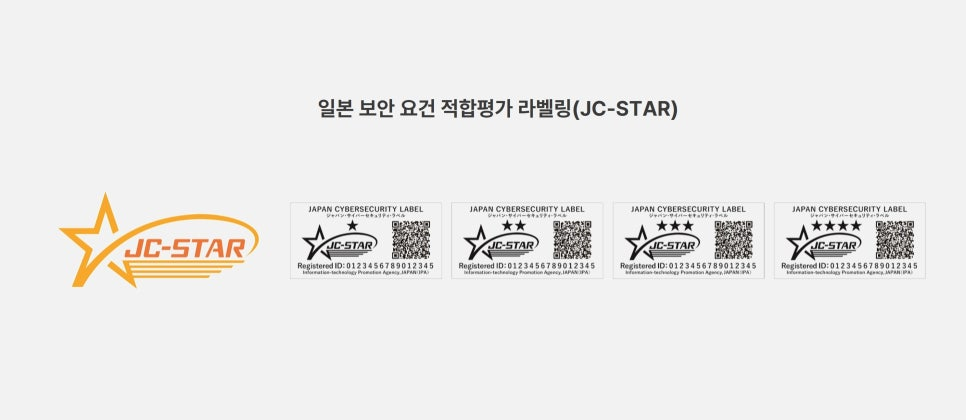

ICT 공급망 보안 지침을 발표하고, 2025년부터 IoT 제품에 대한 '보안 요건 적합성 평가 및 라벨링 제도(JC-STAR)'를 운영할 예정입니다.

□ 영국

2024년 4월부터 제품 보안 및 통신 인프라 법(PSTI Act)을 시행하여, 인터넷 연결 소비자 제품에 대해 취약한 기본 비밀번호 금지, 보안 문제 보고 방법 공개 등 최소한의 사이버보안 요건을 의무화했습니다.

□ 네덜란드

SBOM 기술 및 관련 국제 표준(ISO/IEC 5962)을 기반으로 한 지침을 배포하고 있습니다.

□ 독일

독일 국가 가이드라인(BSI TR-03183(2023)을 통해, SBOM을 기계가 처리할 수 있는 문서(machine-processable document)로 정의하고, CRA 요구사항 준수를 위한 표준문서로 인정하고 있습니다.

공통적인 핵심 개념 및 대응 전략

각국이 공급망 보안을 강화하는 과정에서 SBOM(Software Bill of Materials)은 핵심적인 도구로 부상하고 있습니다.

SBOM은 소프트웨어 구성 요소의 투명성을 제공하여 공급망 위험을 식별하고 관리하는 데 필수적입니다.

또한, VEX(Vulnerability Exploitability Exchange)와 같은 정보 교환 메커니즘을 통해 실제 취약점의 악용 가능성 및 영향도를 명확히 파악하고 신속하게 대응하는 역량이 중요해지고 있습니다. 기업들은 공급망 전반에 걸쳐 투명성을 확보하고, 개발 단계부터 보안을 내재화(Shift Left Security)하는 접근 방식을 채택해야 합니다.

이를 위해 소스코드 분석, 빌드 프로세스 검증, 오픈소스 컴플라이언스 관리 등의 기술 및 관리적 노력이 요구됩니다.

또한, SW 공급망 보안 강화를 위해 SLSA(Supply-chain Levels for Software Artifacts)와 같은 프레임워크 적용 및 오픈소스 컴플라이언스/취약점 관리가 중요합니다.

더불어 AI(인공지능) 공급망의 보안도 중요한 이슈로 떠오르고 있으며, 데이터 수집부터 모델 배포까지 모든 단계에서 잠재적 취약점을 완화하기 위한 노력이 필요합니다.

AI 모델의 불투명성, 예측 불가능한 동작 변화, 패치 도구 부족 등이 AI 공급망 보안의 주요 과제입니다. 규제 기관들은 AI 공급망에 대한 보안 평가의 최소 요구사항을 정의하고 AI BOM (AIBOM) 형식 표준화를 요구할 것으로 예상됩니다.

공급망 보안은 더 이상 선택 사항이 아닌 필수가 되었으며, 전 세계적으로 규제 강화와 함께 그 중요성이 더욱 커지고 있습니다. 기업들은 이러한 변화하는 규제 환경에 능동적으로 대응해야 할 것입니다.

한국어

한국어